ESETのセキュリティ研究者らは2024年11月、Linuxシステムを標的とした世界初のUEFIブートキットマルウェアを発見したと発表した。「Bootkitty」と名付けられたこのマルウェアは、これまでWindowsに限定されていたと考えられていたブートキットの脅威が、Linuxプラットフォームにも拡大していることを露わにしている。

技術的特徴と動作メカニズム

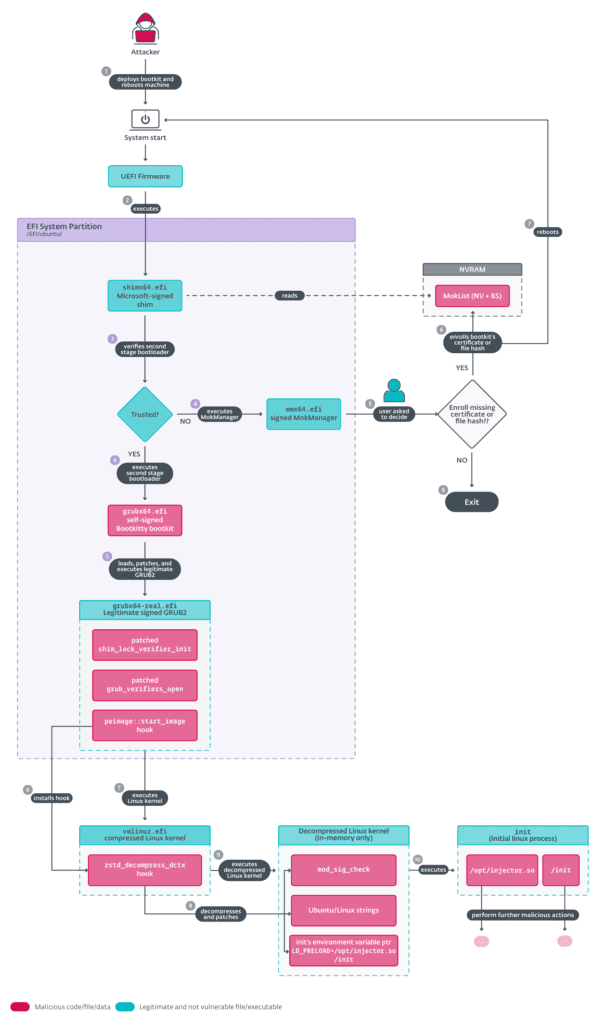

Bootkittyの動作プロセスは、複数の重要な段階を経て実行される高度な感染メカニズムを備えている。まず初期段階では、システムのUEFIセキュリティ認証プロトコルを標的とする。具体的には、EFI_SECURITY2_ARCH_PROTOCOLとEFI_SECURITY_ARCH_PROTOCOLという2つの重要なプロトコルをフックし、ファームウェアのセキュリティ検証機能を無効化する。これにより、マルウェアはセキュリティポリシーに関係なく、任意のコードを実行できる環境を確立する。

次の段階では、正規のGRUBブートローダーに対する改変を行う。マルウェアは特定のパス(/EFI/ubuntu/grubx64-real.efi)から正規のGRUBをロードし、そのメモリ内容を改変する。具体的には、start_image関数、shim_lock_verifier_init関数、およびgrub_verifiers_open関数という3つの重要な機能をフックする。これらの改変により、システムの整合性検証機能が完全に無効化され、署名のない不正なコードの実行が可能となる。

さらに深刻な脅威となるのが、Linuxカーネルの改変プロセスである。Bootkittyはカーネルの解凍プロセスに介入し、module_sig_check関数を改変することで、カーネルモジュールの署名検証を常に成功したと報告するように強制する。この改変により、攻撃者は署名のない悪意のあるカーネルモジュールを自由にロードできるようになる。同時に、システムの初期化プロセスも改変され、環境変数にLD_PRELOAD=/opt/injector.soが追加されることで、システム起動時に悪意のあるコードが自動的に読み込まれる仕組みが実装される。

このマルウェアの特筆すべき技術的特徴として、BCDropperという関連する可能性のあるカーネルモジュールの存在が挙げられる。このモジュールは、BCObserverと呼ばれるELFファイルをシステムにドロップし、ファイル、プロセス、開いているポートを隠蔽する機能を持つrootkitとして動作する。これらのコンポーネントは、システムに深く潜入して長期的な持続性を確保するための総合的な戦略の一部として機能するように設計されている。

現状の制限と将来の脅威

現時点でのBookkittyには、実践的な攻撃ツールとしていくつかの重要な制限が存在する。最も顕著な制限は、セルフサイン証明書への依存性である。この特徴により、UEFIセキュアブートが有効化されているシステムでは、攻撃者の証明書が事前にインストールされていない限り、マルウェアは機能しない。これは深刻な実装上の制約といえる。

技術的な実装面では、特定のバージョンのUbuntuディストリビューションにのみ対応するという制限がある。この制限は、マルウェアがハードコードされたバイトパターンに依存してGRUBやカーネルの関数を特定する手法に起因する。ESETの研究者らによれば、この実装方法は最適とは言えず、より広範なバージョンをカバーするためのパターンマッチング手法が存在するという。

さらに深刻な問題として、カーネル改変処理の不完全性が指摘されている。Bootkittyは、Linuxカーネルの解凍後にハードコードされたオフセットに対して直接パッチを適用する手法を採用している。しかし、この実装にはカーネルバージョンの検証機能が欠如しており、意図しないメモリ位置にパッチが適用される可能性がある。その結果、システムクラッシュを引き起こす可能性が高く、実用的な攻撃ツールとしての信頼性を大きく損なっている。

しかし、これらの制限は、マルウェアが概念実証段階にあることを示唆する一方で、将来的な進化の可能性も示している。特に懸念されるのは、企業環境でのLinux採用が加速する中、より洗練された攻撃手法が開発される可能性である。ESETの研究者らは、今回の発見を「WindowsとLinuxの両プラットフォームを標的とする、より高度なクロスプラットフォーム型のブートキットが出現する可能性を示す前兆」として警告している。

また、Bootkittyの存在は、UEFIファームウェアの保護に関する新たな課題も提起している。現在、WindowsおよびLinuxデバイスのUEFI整合性を簡単に検証する手段は限られている。この状況は、将来的により洗練された攻撃が出現した場合、その検知と対策を困難にする要因となりうる。セキュリティ研究者らは、この分野での防御技術の発展が今後数年間で重要性を増すと予測している。

Xenospectrum’s Take

Bootkittyの出現は、Linuxプラットフォームのセキュリティ状況が新たな段階に突入したことを示している。企業でのLinux採用が増加する中、これまでWindowsに限定されていた高度な持続的脅威がLinuxエコシステムにも及び始めたという事実は、システム管理者とセキュリティ専門家に新たな課題を突きつけている。特に、UEFIファームウェアの整合性検証の重要性が増していくだろう。更なる詳細は以下のEsetのサイトからご覧頂ける。

Sources

コメント