恐らくこれまでに発見された中で最大と見られるパスワードデータがオンラインで公開されてしまった。「RockYou2024」と名付けられたこのデータベースは、9,948,575,739 個のユニークなプレーンテキスト パスワードを含む物で、サイバーセキュリティ専門家らに深刻な懸念を引き起こしている。

ブルートフォース及びクレデンシャルスタッフィング攻撃の宝庫

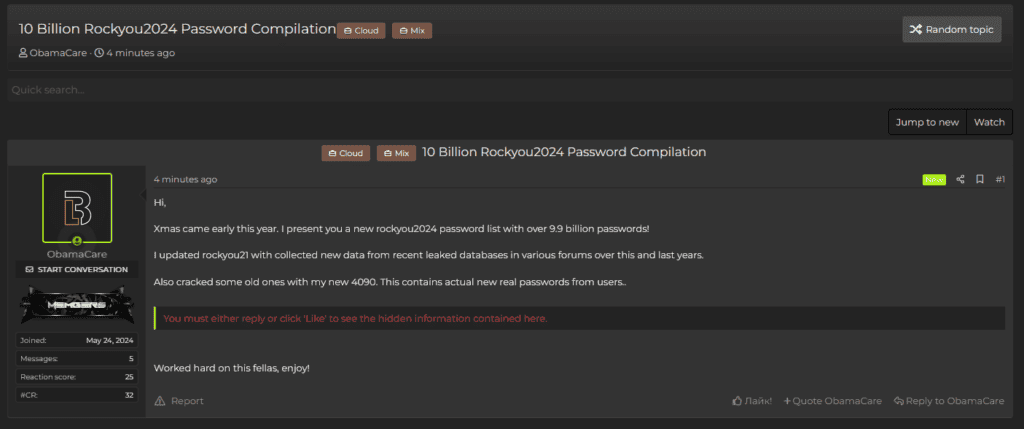

2024年7月4日、あるハッキングフォーラムで「ObamaCare」というユーザーによって、9,948,575,739個の固有のプレーンテキストパスワードを含むファイルが投稿された。「rockyou2024.txt」と名付けられたこのファイルについて、Cybernewsの研究チームがリークされたパスワードチェッカーのデータと相互参照し、調査した結果、過去および最近の攻撃で盗まれたパスワードの混合物であることが判明した。

「RockYou2024リークの本質は、世界中の個人が実際に使用しているパスワードのコンパイルです。脅威行為者のためにこれほど多くのパスワードを明らかにすることは、クレデンシャル・スタッフィング攻撃のリスクを大幅に高めます」と研究者は述べている。

RockYou2024は、2021年に公開された84億のパスワードを含む「RockYou2021」に新たな漏洩パスワードを加えた拡張版と言える物だ。Cybernewsの研究チームによるRockYou2024の分析結果から、攻撃者はインターネット上でデータ漏洩を徹底的に調査してデータセットを作成し、2021年から2024年までにさらに15億のパスワードを追加し、データセットを15%増加させたようだ。このデータセットは、過去20年以上にわたる4,000以上のデータベースから収集された情報を含んでいる可能性が高いとされている。

このユーザー「ObamaCare」は、2024年5月下旬から登場しており、これまでにも法律事務所Simmons&Simmonsの従業員データベース、オンラインカジノのAskGamblersのリード、バーリントン郡のローワン大学の学生願書を共有していたようだ。ObamaCare自身がRockYou2024を作成したのかどうかは不明だ。

この大規模なパスワード漏洩がもたらす潜在的な危険性について、Cybernewsの研究チームは次のように警告している:

「RockYou2024のパスワード集を利用して、ブルートフォース攻撃から保護されていないあらゆるシステムを標的にすることができます。これには、オンラインおよびオフラインのサービスから、インターネットに接続されたカメラや産業用ハードウェアまでが含まれます。さらに、ハッカーフォーラムやマーケットプレイスで流出している他のデータベース(例えば、ユーザーのメールアドレスや他の認証情報を含むもの)と組み合わせることで、RockYou2024は一連のデータ侵害、金融詐欺、身元窃盗につながる可能性があります」。

ブルートフォース攻撃とは、ハッカーがアカウントに侵入する際に使用する攻撃手法で、ユーザー名とパスワードの組み合わせを、侵入に成功するまで使用するものだ。このプロセスを自動化することで、攻撃者は何百万ものパスワードを簡単に試すことが出来る。ブルートフォース攻撃に対して無防備なシステムは、このパスワードデータベースを使った攻撃ですぐに突破されてしまう恐れがある。

これと同様に、クレデンシャルスタッフィング攻撃と呼ばれるテクニックを使う攻撃者にとっても、このRockYou2024は特に有用だ。盗まれたパスワード、特に標的の組織から盗まれたパスワードのデータベースを使えば、攻撃者はユーザーアカウントへの侵入に成功する確率が格段に高くなる。オンラインとオフラインの両方のサービスが危険にさらされており、インターネットに接続されたカメラや産業用ハードウェアも同様である、と報告書は述べている。

パスワード漏洩から身を守るには?

この大規模なパスワード漏洩に対して、専門家らは以下のような対策を推奨している:

- 漏洩したパスワードに関連するすべてのアカウントのパスワードを直ちに変更すること。強力で一意のパスワードを選び、複数のプラットフォームで再利用しないことが強く推奨される。

- 可能な限り多要素認証(MFA)を有効にすること。これにより、パスワード以外の追加の認証が必要となり、セキュリティが向上する。

- パスワード管理ソフトウェアを利用して、複雑なパスワードを安全に生成し保存すること。これにより、異なるアカウント間でのパスワードの再利用リスクが軽減される。

- パスキーの使用を検討すること。パスキーは従来のパスワードよりも安全で、フィッシング攻撃に対して耐性がある。

専門家らは、この事態を深刻に受け止め、ユーザーに対してセキュリティ対策の見直しを強く呼びかけている。

Sources

コメント