Microsoft Azureのセキュリティチームは11月4日、中国のハッカー集団が構築したボットネット「CovertNetwork-1658」(別名:Quad7、xlogin)を使用して、同社のクラウドサービスに対する巧妙なパスワードスプレー攻撃を展開していることを明らかにした。このボットネットは2023年8月から活動を開始し、主にTP-Link製ルーターなど1万6000台以上のIoTデバイスを不正に操作して構成されている。現在も平均して8,000台規模のデバイスが攻撃に利用されており、企業や政府機関のクラウドアカウントを狙った組織的な攻撃が継続している。

中国発ボットネット「Quad7」が進化、1.6万台のTP-Linkルーターを乗っ取りMicrosoft Azure顧客を標的に

このボットネットは2023年10月に研究者Gi7w0rmによって初めて確認され、「Botnet-7777」として報告された。その後、2024年7月にはSekoiaが、8月にはTeam Cymruが継続的な活動を報告している。特にTeam Cymruの調査では、使用されているプロキシソフトウェアの痕跡から、中国・杭州在住のユーザーとの関連性が指摘されている。

この攻撃インフラを利用していたハッカーグループの一つとして、Microsoftは「Storm-0940」を特定した。同グループは2021年から活動しており、政府機関、シンクタンク、非政府組織(NGO)、法律事務所、防衛産業基盤関連企業などを主な標的としている。

特筆すべきは、CovertNetwork-1658で取得した認証情報が、同日中にStorm-0940による侵入活動に使用されるケースが確認されていることである。Microsoftはこの事実から、両者の間に密接な協力関係が存在すると分析している。

近年の公開報告により、CovertNetwork-1658の元のインフラの使用は減少傾向にある。しかし、Microsoftは攻撃者が新たなインフラを構築し、既知のフィンガープリントを変更して活動を継続していると分析している。

巧妙な攻撃手法で検知を回避

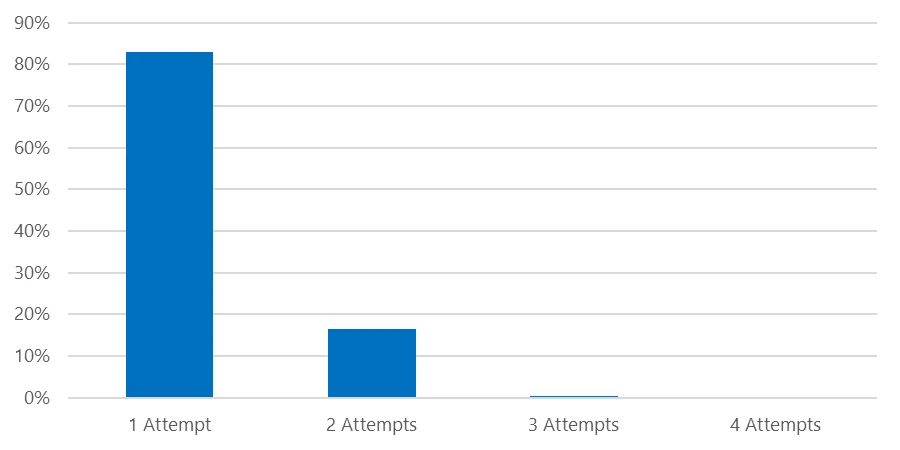

CovertNetwork-1658の最大の特徴は、その高度な回避能力にある。Microsoftの分析によると、攻撃者は家庭用・小規模オフィス用(SOHO)ルーターのIPアドレスを使用して正規のトラフィックを装い、数千に及ぶIPアドレスを定期的にローテーションしている。各ノードの平均稼働期間は約90日に設定され、1アカウントあたり1日1回程度の少量のログイン試行に抑えることで、異常検知を巧妙に回避している。さらに、感染デバイスの約20%のみを同時に使用することで、活動の分散化を図っているという。

更に攻撃者は一般的なWebブラウザからのアクセスを装うため、Chrome、Safari、Internet Explorerなど、広く使用されているブラウザのUser-Agentストリングを利用している。この手法により、不正アクセスの試みを正規のユーザーアクセスと区別することが極めて困難になっている。

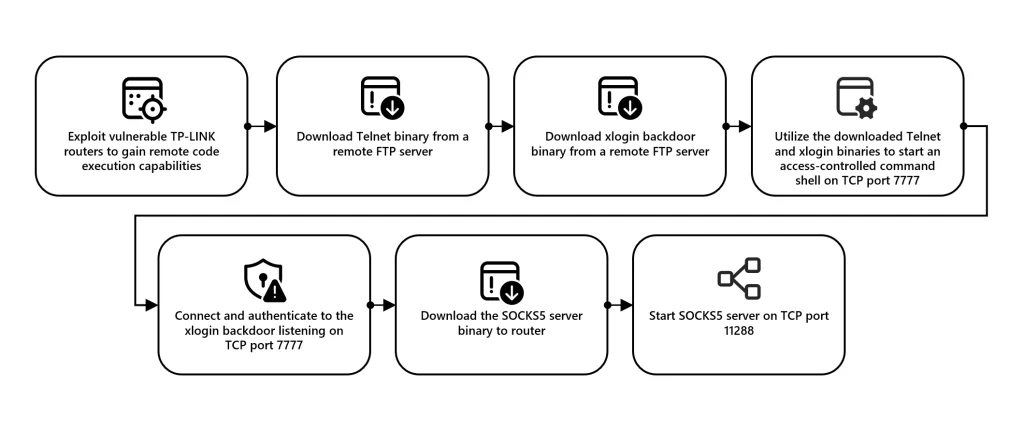

攻撃者は、脆弱性を持つデバイスに侵入すると、段階的に攻撃基盤を構築していく。まず、リモートFTPサーバーからTelnetバイナリをダウンロードし、続いてxloginバックドアバイナリを導入して遠隔制御を確立する。その後、TCP 7777番ポートでアクセス制御されたコマンドシェルを起動し、xloginバックドアに接続して認証を実施。最終的にSOCKS5サーバーバイナリをルーターにダウンロードし、TCP 11288番ポートでプロキシサーバーとして稼働させる。

セキュリティ研究者らの調査によると、攻撃者の標的は多岐にわたる。TP-Linkルーターでは7777番ポートで「xlogin」バナーを、ASUSルーターでは63256番ポートで「alogin」バナーを表示する特徴が確認されている。さらにRuckusワイヤレスデバイス、Axentra NASデバイス、Zyxel VPNアプライアンスなども攻撃対象となっており、それぞれ独自のポート番号とバナーの組み合わせが使用されている。

感染手法の詳細は現在も調査中であるが、セキュリティ企業Sekoiaは、OpenWRTのゼロデイ脆弱性が利用されている可能性を指摘している。この脆弱性により、認証を迂回したファイル開示が可能となり、その後のコマンドインジェクションにつながる可能性があるという。

Xenospectrum’s Take

本事例は、国家支援型の攻撃者による攻撃手法の高度化を如実に示している。攻撃者は一般消費者向けネットワーク機器の脆弱性を巧みに利用し、地理的に分散した大規模なボットネットを構築することで、持続的な攻撃を可能としている。

特に注目すべきは、低頻度・分散型の攻撃による従来型セキュリティ監視の限界が露呈した点である。複数のデバイスタイプを標的とした冗長性の確保や、インフラのフィンガープリント変更による追跡回避など、攻撃者の技術は着実に進化している。

さらに、複数の攻撃グループ間での緊密な連携や、情報収集から侵入までの迅速な活動サイクル、新たな攻撃手法への速やかな適応など、組織的な攻撃体制の存在も明らかとなった。

対策として、組織は多要素認証の完全実施やレガシー認証の無効化、クラウドベースのID管理ソリューションの導入などを検討する必要がある。個人ユーザーやSOHO向けには、IoT機器の定期的なファームウェアアップデートや未使用ポートの無効化が推奨される。

ただし、根本的な解決にはIoT機器メーカー側での対策が不可欠である。セキュリティアップデートの迅速な提供体制の確立と、セキュアバイデザインの考え方に基づいた製品開発が求められる。今後も同様の攻撃は進化を続けると予想され、組織的な対策の強化が急務となっている。

Source

コメント