2024年9月から10月にかけて、インターネットインフラストラクチャ企業Cloudflareは、これまでに例を見ない規模の分散型サービス妨害(DDoS)攻撃キャンペーンに直面した。この攻撃は、金融サービス、インターネット、通信業界など、複数のセクターにわたる顧客を標的としていた。

前例のない規模:1か月にわたる大規模DDoS攻撃キャンペーン

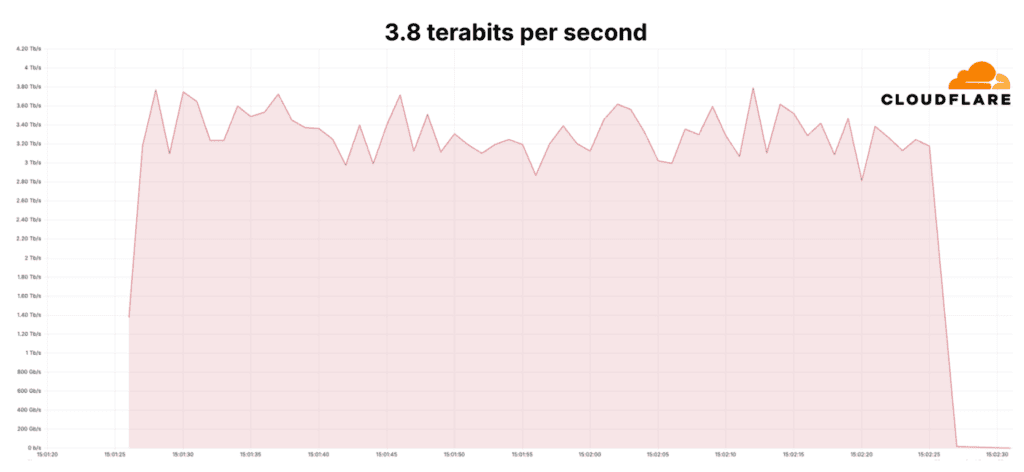

DDoS攻撃の最大の特徴は、その規模と頻度である。Cloudflareの防御システムは、1か月の間に100件以上の超大容量L3/4 DDoS攻撃を緩和した。これらの攻撃の多くが、1秒あたり2ギガビットのパケット(Gpps)と3テラビット/秒(Tbps)を超える規模であった。

しかし、最も注目すべきは、単一の顧客を標的とした65秒間の攻撃で、トラフィックが3.8 Tbpsにまで達したことである。この数値は、公開されている中で史上最大のDDoS攻撃となり、以前Microsoftが防いだ3.47 Tbpsの記録を大きく上回るものであった。

攻撃の手法:IoT機器が引き起こす新たな脅威

この大規模DDoS攻撃キャンペーンは、主にUDP(User Datagram Protocol)を固定ポートで使用していた。UDPは高速なデータ転送が可能だが、正式な接続確立を必要としないプロトコルである。攻撃者はこの特性を悪用し、大量のゴミデータを標的に送り込むことで、ネットワークインフラストラクチャを圧倒しようとした。

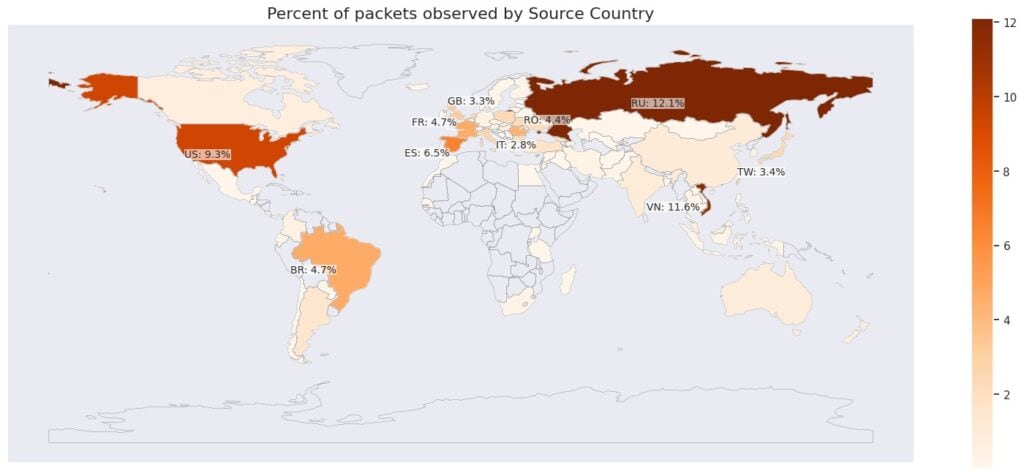

攻撃の発信源は世界中に散らばっていたが、特にベトナム、ロシア、ブラジル、スペイン、アメリカからの攻撃が顕著であった。これは、攻撃者が地理的に分散したボットネットを利用していたことを示唆している。

使用された機器は多岐にわたり、MikroTikデバイス、DVR(デジタルビデオレコーダー)、Webサーバー、そしてASUS家庭用ルーターなどが含まれていた。特に注目すべきは、ASUS家庭用ルーターの存在である。これらのルーターは、最近Censysによって発見された重大な脆弱性(CVE 9.8)を抱えており、高ビットレート攻撃の主な発信源となっていた。この事実は、IoT機器のセキュリティ脆弱性が、いかに大規模なサイバー攻撃のリソースとなり得るかを如実に示している。家庭用機器が知らぬ間にサイバー攻撃の一端を担ってしまう可能性は、IoT時代の新たな脅威として認識されるべきだろう。

Cloudflareの自動緩和システム:最先端技術が示す防御の未来

Cloudflareが今回の攻撃を成功裏に緩和できた背景には、高度に自動化された検出・緩和システムの存在がある。このシステムの核心となるのが、XDP(eXpress Data Path)とeBPF(extended Berkeley Packet Filter)を活用したl4dropコンポーネントである。

l4dropの主な特徴は以下の通りだ:

- カーネル空間でのカスタムコード実行

- ネットワークインターフェースカード(NIC)レベルでの直接的なパケット処理

- 効率的なパケットドロップによるCPUリソースの節約

さらに、denial of service daemon(dosd)と呼ばれる分析システムが、サンプリングされたパケットから攻撃パターンを識別する。dosdは、Cloudflareが長年にわたって蓄積してきた経験則に基づいて、複数の攻撃ベクトルに対応する多数のフィルターを持っている。このシステムは、疑わしいトラフィックパターンの複数の指紋(フィンガープリント)を生成し、データストリーミングアルゴリズムを用いて攻撃緩和に最適な指紋を特定する。攻撃が確認されると、eBPFプログラムとして緩和ルールをインラインにプッシュし、攻撃トラフィックを的確に遮断する。

このシステムの特筆すべき点は、サーバーレベル、データセンターレベル、そしてグローバルレベルで完全にソフトウェア定義されていることである。これにより、ネットワークの回復力が極めて高く、ほぼ瞬時に緩和を行うことが可能となっている。従来の「スクラビングセンター」や専用の「スクラビングデバイス」に依存しない、この柔軟かつ効率的なアプローチは、次世代のサイバーセキュリティ防御の方向性を示唆しているといえるだろう。

グローバルAnycastネットワークの威力

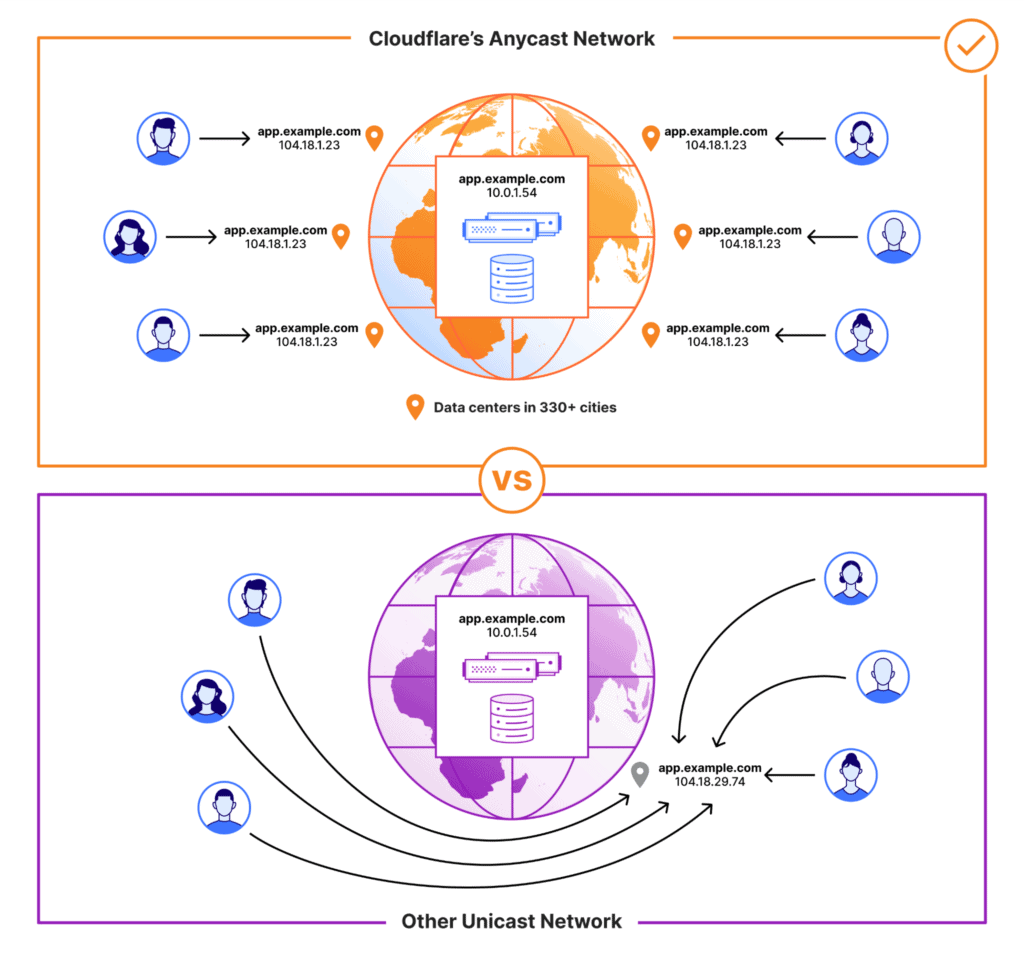

Cloudflareの防御システムのもう一つの重要な要素が、グローバルに展開されたAnycastネットワークである。Anycastでは、単一のIPアドレスを世界中の複数のマシンで広告することができる。これにより、攻撃トラフィックは地理的に最も近いCloudflareのサーバーに自動的に振り分けられる。

例えば、テキサス州ダラスの感染したDVRからのパケットは、ダラスのCloudflareサーバーに送信され、ロンドンの感染したウェブカメラからのパケットは、ロンドンのCloudflareサーバーに送信される。この仕組みにより、攻撃の影響を分散させ、単一のポイントに過度の負荷がかかることを防いでいる。

さらに、Cloudflareのネットワークは非対称的なトラフィックパターンを持っており、通常は受信するよりも多くのトラフィックを送信している。これは、大量の受信トラフィックを伴うDDoS攻撃に対して、余剰の帯域幅を活用できることを意味している。このように、ネットワークの構造自体が防御の一部となる設計は、今後のインターネットインフラストラクチャの在り方に大きな示唆を与えるものと言えるだろう。

Source

コメント