アイ・オー・データ機器(I-O DATA)のLTEルーター製品に複数の重大な脆弱性が発見され、既に実際の攻撃による被害が確認されている。JPCERT/CCは12月4日、緊急の注意喚起を発表。修正パッチの完全な適用までは2週間程度かかる見込みで、その間のシステム防衛が課題となっている。

目次

発見された脆弱性の詳細

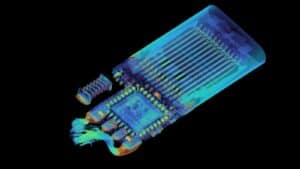

今回確認された脆弱性は、ハイブリッドLTEルーター「UD-LT1」および産業用モデル「UD-LT1/EX」に影響を及ぼす3つの重大な問題だ。これらの脆弱性は11月13日に特定され、以下の深刻な影響をもたらす可能性がある:

- 情報漏洩の脆弱性(CVE-2024-45841、CVSSスコア:6.5)

- 権限設定の不備により、ゲストアカウントでも認証情報を含む重要ファイルにアクセス可能

- 低権限ユーザーによる機密情報の不正取得のリスク

- リモートコマンド実行の脆弱性(CVE-2024-47133、CVSSスコア:7.2)

- 管理者権限を持つユーザーによる任意のOSコマンド実行が可能

- 設定管理における入力検証の不備が原因

- ファイアウォール無効化の脆弱性(CVE-2024-52564、CVSSスコア:7.5)

- 未文書化の機能(バックドア)を通じた遠隔からのファイアウォール無効化が可能

- 認証なしでの設定変更のリスク

対応状況と暫定的な防御策

I-O DATAは現在、段階的な対応を進めている。最新のファームウェアv2.1.9では、CVE-2024-52564の修正が完了。残る2つの脆弱性については、12月18日にリリース予定のv2.2.0で対応される。

それまでの間、以下の緊急対策が推奨されている:

- リモート管理機能の無効化

- WAN、モデム、VPN設定を含むすべてのインターネット接続方式で無効化

- アクセス制限の強化

- VPN接続のみに制限し、外部からの不正アクセスを防止

- パスワード管理の厳格化

- デフォルトの「guest」ユーザーパスワードを10文字以上の複雑なものに変更

- ただし、記号の使用はログイン不具合の原因となる可能性があり注意が必要

- 定期的な設定確認

- 不正な設定変更の早期発見

- 侵害が疑われる場合は工場出荷時設定にリセットし、再設定を実施

Source

- JPCERTコーディネーションセンター:JVN#46615026: アイ・オー・データ製ルーターUD-LT1およびUD-LT1/EXにおける複数の脆弱性

コメント