米国の上院情報委員会委員長であるMark Warner上院議員(民主党-バージニア州)は、中国政府に関連するサイバー攻撃により、米国の通信ネットワークの大部分が侵害され、政府が警鐘を鳴らしている事態について、「我が国の通信史上最悪のハッキング」と表現し、これまでのロシアの工作員によるサイバー攻撃は、これと比べると「子供の遊び」のようなものだと指摘している。

Salt Typhoonと呼ばれる中国のハッカー集団による複雑なサイバー攻撃は、2022年にまで遡る。米国当局者によると、その目的は、AT&T、Verizon、Lumenなどの企業が運営するルーターやスイッチなどの機器を侵害することで、中国の工作員が米国全土の通信ネットワークに持続的にアクセスできるようにすることであった。

この攻撃は、FBIとサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が、電話会社のネットワークに対する他の中国関連の侵害への対策を支援しているとの報告に続いて発生した。先の攻撃は、ワシントン地域の政府関係者や政治的役職者、2024年大統領選挙の候補者を標的としていた。

しかし、Salt Typhoonは米国人だけを標的にしているわけではない。セキュリティベンダーのTrend Microの調査によると、Salt Typhoonによる攻撃は、近年、世界中の他の重要インフラも侵害している。米国当局者もこれらの調査結果を確認しており、その懸念のレベルは注目に値する。

中国当局は、以前のサイバー攻撃の疑惑に対する反応と同様に、この作戦の背後にいるという疑惑を否定している。

サイバーセキュリティ研究者として、この攻撃はその規模と深刻さにおいて実に驚くべきものである。しかし、このような事件が発生したことは驚くべきことではない。あらゆる規模の多くの組織が、適切なサイバーセキュリティ対策を実施していない、リソースが限られている、あるいは効果的に監視、管理、保護するには複雑すぎるITインフラを運用しているのが現状である。

被害の深刻度

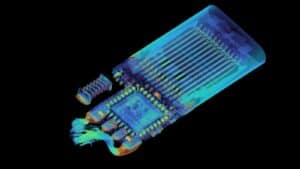

Salt Typhoonは、大規模組織を保護するために使用されているファイアウォールなどのサイバーセキュリティ製品の技術的な脆弱性を悪用した。ネットワークに侵入した攻撃者は、より従来型のツールと知識を使用して、その範囲を拡大し、情報を収集し、潜伏し、後で使用するためのマルウェアを展開した。

FBIによると、Salt Typhoonにより、中国当局は特定の個人が誰と、いつ、どこで通信を行っていたかを示す大量の記録を入手することができた。場合によっては、電話やテキストメッセージの内容にもアクセスできたという。

Salt Typhoonはまた、捜査のために裁判所命令による電話番号の監視を要請する法執行機関向けに、電話会社が提供する非公開のポータル(バックドア)も侵害した。このポータルは、米国情報機関が米国内の外国の標的を監視する際にも使用されている。

その結果、Salt Typhoonの攻撃者は、防諜機関がどの中国のスパイや情報提供者を監視しているかについての情報を入手した可能性がある。この知識は、監視対象者が監視を回避しようとする際に役立つ可能性がある。

12月3日、CISAとNSA、FBI、そしてオーストラリア、ニュージーランド、カナダの関係機関は、Salt Typhoon攻撃への対処方法に関するガイダンスを公開した。彼らの「通信インフラストラクチャのための強化された可視性と堅牢化に関するガイダンス」は、本質的に、Salt Typhoonや将来の模倣攻撃の影響を軽減するのに役立つ組織向けのサイバーセキュリティのベストプラクティスを再確認するものである。

ただし、この攻撃で標的とされたCisco製品の一部について、特定の通信機器を保護するための推奨事項も含まれている。

本稿執筆時点で、米国当局者と影響を受けた企業は、この攻撃が数ヶ月にわたって継続しているにもかかわらず、その範囲、深さ、深刻度を完全に確認することも、侵害されたシステムから攻撃者を排除することもできていない。

対策は何ができるのか?

米国当局者は、Salt Typhoonが標的に侵入した多くの方法は、インフラストラクチャの既存の弱点を通じてであったと述べている。以前にも書いたように、基本的なサイバーセキュリティのベストプラクティスを実施しないことは、あらゆる規模の組織にとって深刻な事態を招く可能性がある。世界がネットワーク化された情報システムにどれほど依存しているかを考えると、特に電話網のような重要インフラでは、攻撃を成功させにくくするサイバーセキュリティプログラムを維持することがこれまで以上に重要である。

今週初めにCISAが発表したベストプラクティスガイダンスに従うことに加えて、組織は警戒を怠らないようにすべきである。この攻撃に関する情報だけでなく、様々な無料、専有、または非公開の脅威インテリジェンスフィードや非公式の専門家ネットワークを監視して、攻撃者の戦術や手法、そしてそれらに対抗する方法について最新の情報を得ておくべきである。

企業や政府は、ITデパートメントとサイバーセキュリティプログラムに十分なスタッフと資金が確保され、ニーズを満たし、ベストプラクティスが実施されるようにすべきである。連邦通信委員会(FCC)は既に、中国のハッキングに対する防御を強化しなかった企業に罰金を科すと警告している。

不正な監視は全て懸念すべきことだが、一般的な米国人はSalt Typhoonについてあまり心配する必要はないだろう。家族との電話や友人とのテキストメッセージが中国政府の関心を引く可能性は低い。ただし、セキュリティとプライバシーを少し強化したい場合は、Signal、FaceTime、Messagesなどのエンドツーエンドの暗号化メッセージングサービスの使用を検討するとよい。

また、ホームルーターを含むデバイスでデフォルトや推測しやすいパスワードを使用していないことを確認し、重要なインターネットアカウントのセキュリティをさらに強化するために二要素認証の使用を検討すべきである。

バックドアと悪意のある者

この話題の喧騒の中で見落とされているのは、Salt Typhoonがインターネットセキュリティコミュニティによる数十年にわたる警告が正しかったことを証明したという点である。技術製品に対して義務付けられた秘密または専有のアクセスが発見されずに残る可能性は低く、「善良な人々」だけが使用する可能性も低い。そして、それらを要求する試みは逆効果になる可能性が高い。

したがって、Salt Typhoonのスパイ活動から身を守るために政府が推奨する対策の1つが、電話やテキストメッセージに強力な暗号化サービスを使用することであるのは、いささか皮肉である。政府は「善良な人々」だけが使用できるようにするために、数十年にわたってこの暗号化機能を弱体化させようとしてきたのである。

コメント