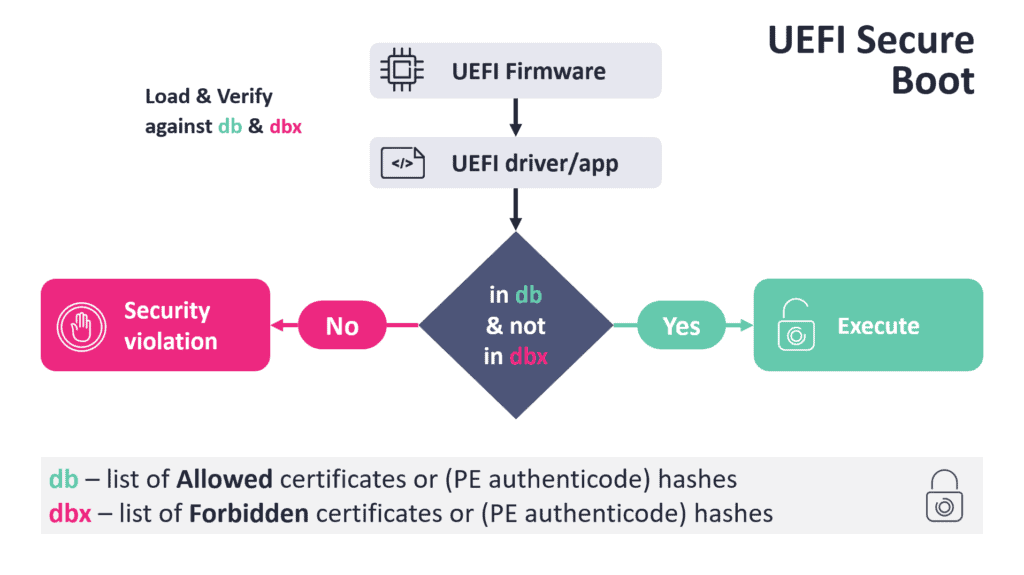

ESETの研究者が、UEFIセキュアブートを無効化できる重大な脆弱性(CVE-2024-7344)を発見した。この脆弱性は、Microsoftの第三者証明書「Microsoft Corporation UEFI CA 2011」で署名されたUEFIアプリケーションに存在し、攻撃者がシステム起動時に未署名のコードを実行することを可能にする。Microsoftは2025年1月のパッチチューズデーでこの問題に対する修正をリリースした。

深刻な影響をもたらす設計上の欠陥

この脆弱性は、システムリカバリソフトウェアに実装された危険な設計手法に起因する。影響を受けるアプリケーションの中核的な問題は、UEFIの標準的なセキュリティ機能を迂回する独自の実装方式を採用していることにある。具体的には、UEFIが提供する安全な実行ファイルローディング機能である「LoadImage」と「StartImage」を使用せず、代わりにカスタムPEローダーを実装していた点が重大な懸念事項となっている。

このカスタムローダーの実装では、「reloader.efi」というコンポーネントが「cloak.dat」と呼ばれる暗号化されたファイルからプログラムコードを読み込む仕組みを採用している。問題となるのは、この暗号化方式が単純なXOR演算のみを使用した初歩的なものであり、さらに重要なことに、読み込まれたコードに対する電子署名の検証プロセスが完全に欠落している点である。

このような設計上の欠陥により、攻撃者は正規のOSブートローダーを脆弱な「reloader.efi」で置き換え、さらに悪意のあるコードを含んだ「cloak.dat」ファイルを配置することが可能となる。システム起動時、この改変されたローダーは署名検証を行うことなく暗号化された悪意のあるコードを復号し、実行してしまう。本来であれば、UEFIセキュアブートによってこのような未署名のコード実行は防止されるはずだが、この実装ではその重要なセキュリティチェックが完全にバイパスされてしまう。

ESETの研究者Martin Smolárは、この問題の深刻さについて警鐘を鳴らしている。「近年発見されたUEFI脆弱性の数と、それらの修正や脆弱なバイナリの失効に要する時間を考えると、UEFIセキュアブートのような重要な機能でさえも、完全な防御壁とは考えられない」と指摘する。さらに同氏は、今回のケースでは修正と失効処理が比較的迅速に行われた一方で、同様の危険な実装を持つ署名済みUEFIバイナリが他にも存在する可能性を懸念している。これは、サードパーティベンダーによるUEFIソフトウェア開発における安全性の考慮が十分でない可能性を示唆するものだ。

この脆弱性が特に深刻なのは、影響を受けるソフトウェアがインストールされていないシステムであっても、攻撃者が脆弱なバイナリを導入することで攻撃が可能となる点である。攻撃の実行には管理者権限が必要となるものの、一度システムが侵害されると、OSの再インストールによっても除去できない持続的な脅威となる可能性がある。このような特性は、高度な標的型攻撃のシナリオにおいて特に危険性が高いと考えられる。

広範な影響と具体的な対策

この脆弱性は2024年7月8日にESETが発見し、CERT コーディネーション センター (CERT/CC) に報告され、影響を受ける関係者に協調して開示された。

脆弱性の影響を受けるソフトウェアには、以下の製品が含まれる:

- Howyar SysReturn(バージョン10.2.023_20240919未満)

- Greenware GreenGuard(バージョン10.2.023-20240927未満)

- Radix SmartRecovery(バージョン11.2.023-20240927未満)

- Sanfong EZ-back System(バージョン10.3.024-20241127未満)

- WASAY eRecoveryRX(バージョン8.4.022-20241127未満)

- CES NeoImpact(バージョン10.1.024-20241127未満)

- SignalComputer HDD King(バージョン10.3.021-20241127未満)

特筆すべきは、この脆弱性が上記のソフトウェアがインストールされていないシステムでも悪用可能という点である。攻撃者は、脆弱なバイナリを任意のUEFIシステムに導入できる。ただし、攻撃の実行にはEFIシステムパーティションへのアクセス権限(Windowsの場合は管理者権限、Linuxの場合はroot権限)が必要となる。

影響を受けるベンダーは自社製品で問題を修正しており、Microsoftは2025年1月のパッチチューズデーアップデートで、脆弱なバイナリの証明書を失効させる対応を行った。Windowsユーザーは自動更新によって保護を受けられるが、Linuxユーザーは Linux Vendor Firmware Service を通じて更新プログラムを入手する必要がある。

この事例は、サードパーティベンダーによるUEFIアプリケーション開発における安全性の考慮不足を浮き彫りにした。ESETの研究者は、同様の危険な実装を持つ署名済みUEFIバイナリが他にも存在する可能性を指摘しており、UEFIセキュアブートの信頼性に関する再考を促している。

Source

Meta Description

MicrosoftのUEFIアプリケーションに発見された重大な脆弱性CVE-2024-7344により、UEFIセキュアブートがバイパス可能に。2025年1月のパッチで対策完了。影響範囲と対策について詳説。

コメント