産業用CTスキャナーメーカーのLumafieldが実施した最新の調査で、ペネトレーションテスト用のUSB-Cケーブル「O.MG」に、隠密裏に組み込まれた高度な電子部品が発見された。通常の検査では発見が困難な二重構造の回路基板など、従来の想定を超える精巧な仕掛けの存在が明らかになった。

高度な隠蔽技術の実態

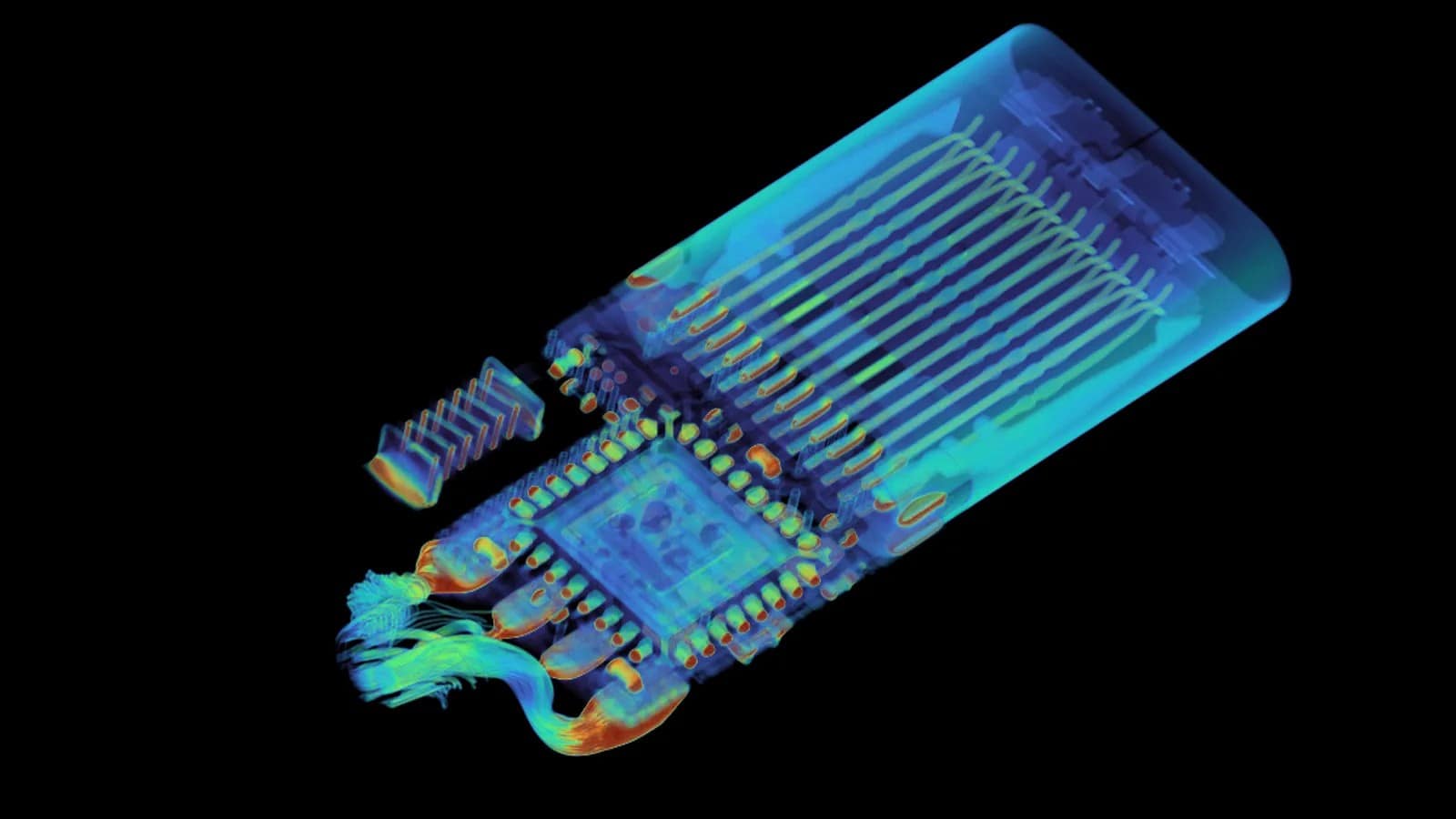

LumafieldのプロダクトリードであるJon Bruner氏が公開したCTスキャン画像は、一般的なケーブルの常識を覆す複雑な内部構造を明らかにした。同社が比較対象として使用したAmazon Basic USB-Cケーブルが単純な導線構造を持つのに対し、O.MGケーブルの内部には高度な電子機器が精巧に組み込まれている。

特に注目すべきは、セキュリティ研究者のMike Grover氏によって設計されたこのケーブルに施された二重の隠蔽技術だ。まず目を引くのは、コネクタ部に組み込まれたアンテナの存在である。さらに詳細な分析により、メインのマイクロコントローラーの下層に隠された第二のダイ(集積回路)が発見された。この第二のダイは、通常の2次元X線検査では検出がほぼ不可能な位置に配置されており、高度な工学的知見に基づいた設計であることを示している。

このケーブルに実装された機能の範囲は広範かつ強力だ。キーボードの入力を記録し、任意のキー入力を注入する機能、マウス操作を遠隔で制御する機能、さらには接続されたデバイスの位置情報に基づいて動作を制御するジオフェンス機能まで備えている。これらの機能は、一見すると通常のUSB-Cケーブルとして機能しながら、接続されたデバイスの完全な制御権を獲得することを可能にする。

O.MGケーブルの設計思想は、単なる理論上の実証実験を超えている。このケーブルは、現代のサプライチェーンにおける検査体制の盲点を明確に示すと同時に、物理的なハードウェアを介したサイバー攻撃の実現可能性を具体的に実証している。高度な隠蔽技術と豊富な攻撃機能の組み合わせは、特に高度なセキュリティが要求される組織や個人にとって、無視できない脅威となる可能性を示唆している。

サプライチェーンセキュリティへの警鐘

この調査の発端は、AppleのThunderbolt 4(USB-C)Proケーブルの内部構造解析にあった。高機能な電子部品を極小空間に収納する技術の進歩は、製品の高度化と利便性向上をもたらした一方で、新たなセキュリティリスクの出現を示唆している。一見シンプルに見える充電ケーブルが、実は複雑な電子機器の集合体となっているという事実は、サプライチェーンセキュリティの新たな課題を浮き彫りにしている。

特に懸念されるのは、製造プロセスへの悪意ある介入の可能性だ。Lumafieldの調査結果は、高度な電子部品を検知困難な形で組み込める技術的実現性を実証している。この技術が悪用された場合、一般的な品質検査や保安検査をすり抜けて、改変された製品が市場に流通する可能性が考えられる。

最近のレバノンで発生した爆発物入りページャー事件は、この懸念が現実のものとなりうることを示している。この事件では、台湾からハンガリーを経由してレバノンに届いたページャーに爆発物が仕込まれていたが、複数の国を経由する複雑な物流経路の中で、どの段階で改変が行われたのかは特定できていない。この事例は、グローバルなサプライチェーンの脆弱性を如実に示している。

O.MGケーブルの事例から得られる教訓は、製品の外観や基本的な機能テストだけでは、セキュリティの確保が困難になっているという現実だ。各製造工程での品質管理や検査体制の見直し、さらにはサプライチェーン全体を通じた追跡可能性(トレーサビリティ)の確保が急務となっている。

ただし、現時点での実際の脅威度は慎重に評価する必要がある。O.MGケーブルは最も基本的なモデルでも119.99ドルと高価格であり、大規模な攻撃に用いるにはコスト面での障壁が存在する。一般ユーザーへの提言としては、信頼できる販売店での製品購入、公共USB電源ポートの使用回避など、基本的な注意喚起で十分だろう。しかし、技術の進歩と製造コストの低下により、この状況は変化する可能性がある。特に、国家レベルのサイバー攻撃や産業スパイなど、特定のターゲットを狙った高度な攻撃においては、すでに現実的な脅威となっている可能性を考慮する必要がある。

このような状況下で、企業や組織には、従来の品質管理やセキュリティ対策の枠を超えた、より包括的なアプローチが求められている。特に重要インフラや機密情報を扱う組織では、使用する機器の選定から、サプライヤーの評価、製品の受け入れ検査に至るまで、セキュリティの観点からの見直しが必要となっているのだ。

Sources

コメント