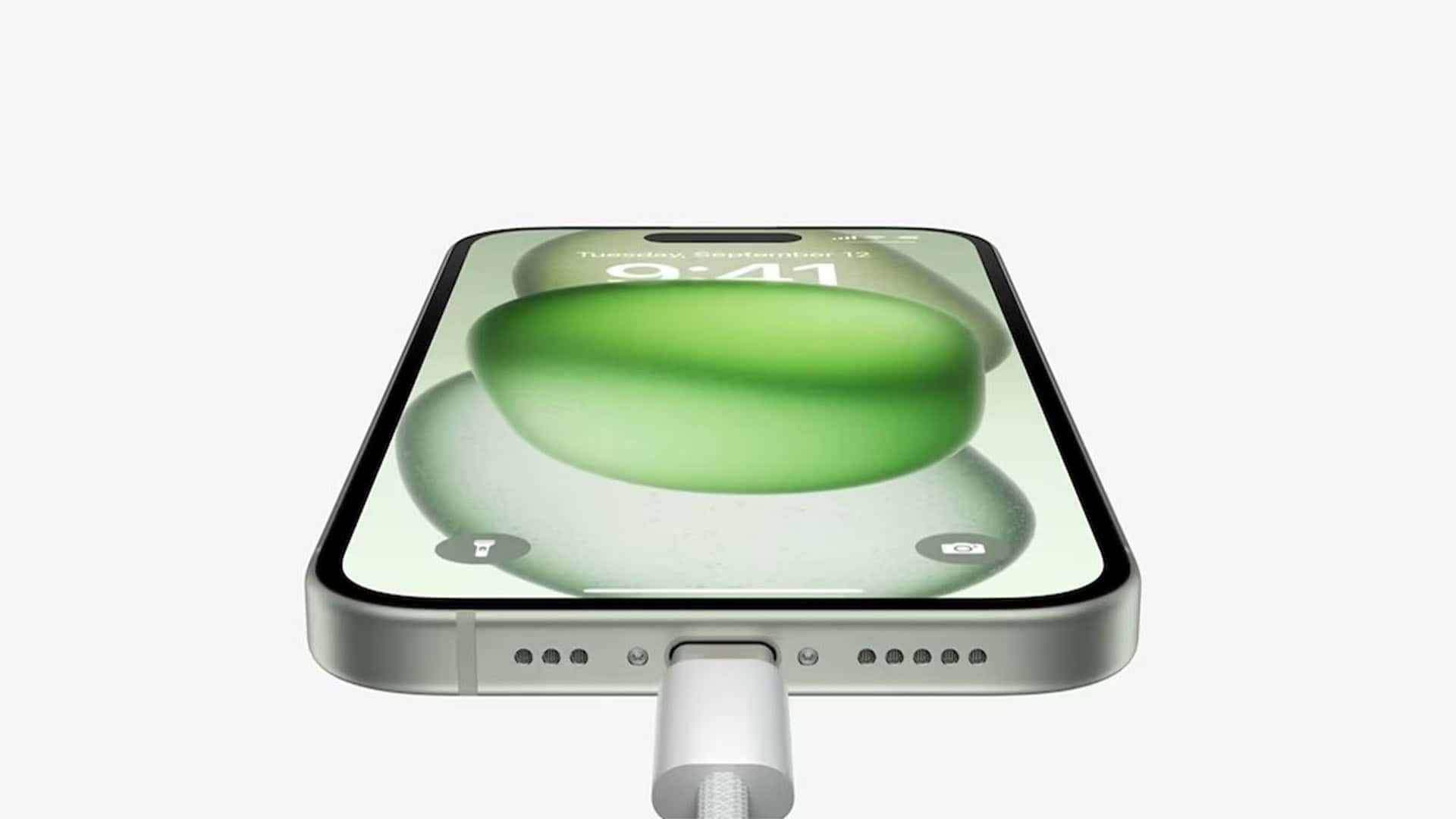

セキュリティ研究者が、iPhone 15シリーズに搭載されたUSB-Cコントローラーの脆弱性を発見した。現時点で一般ユーザーへの直接的な影響は限定的とされているものの、将来的なセキュリティリスクの可能性が指摘されている。

USB-Cコントローラー脆弱性発見の詳細

セキュリティ研究者のThomas Rothは、先月ハンブルクで開催された第38回Chaos Communication Congressにおいて、AppleのACE3 USB-Cコントローラーに対する新たな攻撃手法を実証した。同氏は、サイドチャネル分析と電磁波フォールトインジェクションという高度な技術を駆使し、コントローラーのファームウェアの抽出に成功した。

このACE3コントローラーは、Texas Instruments社がApple向けに製造した特注チップで、単なる充電制御以上の機能を担っている。具体的には、完全なUSBスタック処理の実行に加え、JTAGアプリケーションプロセッサーやSPMIバスといった内部システムへのアクセス権を持つ重要なコンポーネントである。

技術的な詳細と攻撃手法

Rothの研究チームは、まず旧モデルのACE2コントローラーの解析から着手し、その構造と脆弱性を理解することから始めた。ACE3では、パーソナライズされたファームウェアアップデート、デバッグインターフェースの無効化、暗号化による外部フラッシュメモリの検証など、セキュリティが大幅に強化されていた。

しかし研究チームは、チップの起動プロセス中の電磁波信号を精密に測定することで、ファームウェア検証が行われる正確なタイミングを特定。そこに電磁波フォールトインジェクションを実行することで、検証プロセスをバイパスし、改変されたファームウェアをチップのCPUに読み込ませることに成功した。

セキュリティ上の影響と今後の展望

この発見が即座にセキュリティ上の脅威となる可能性は低いものの、長期的な影響は無視できない。ファームウェアの抽出自体は直接的な攻撃を可能にするものではないが、悪意のある攻撃者がコードを分析し、脆弱性を特定して悪用する可能性を開くものとなる。

特に懸念されるのは、不正なUSB-Cケーブルを介した攻撃の可能性である。X線スキャン調査により、一部のUSB-Cケーブルには隠された追加のハードウェアが含まれている可能性が明らかになっており、これらが悪用されるリスクが指摘されている。

一方で、この研究には正の側面も存在する。独立系の修理専門家たちは、Rothの研究成果を活用してMacの診断・修理に関する新たな知見を得ており、デバイスの修理可能性向上に貢献している。

Appleは現時点で、Rothの手法が高度な技術を必要とすることを理由に、即座の対応は不要としている。しかし、今後予定されているiPhone SE 4や iPhone 17シリーズでは、ハードウェアレベルでの改訂が行われる可能性も示唆されている。

Sources

- Cyber Security News: Researchers Hacked into Apple’s New USB-C Controller

- Forbes: Apple iPhone USB-C Hacked—What Users Need To Know

コメント