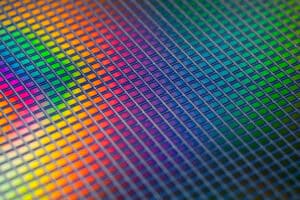

AMD製CPUに10年以上にわたって存在していた深刻な脆弱性「Sinkclose」が発見された。この脆弱性は、2006年以降に製造されたほぼ全てのAMD製プロセッサに影響を与え、システムの非常に奥深くに侵入することを可能とする物であり、場合によってはマシンの修復が不可能となり、マシン自体を廃棄する必要すらある程に深刻な物となっている。

Sinkclose はウイルス対策を回避し、OS の再インストール後も存続する

Sinkcloseは、セキュリティ企業IOActiveの研究者Enrique Nissim氏とKrzysztof Okupski氏によって発見された。彼らは、AMDのドキュメントを何度も読み返す中で、この重大な脆弱性を見出した。Nissimは、「脆弱性のあるページを約1000回読んだと思います。そして1001回目に気づいたのです」と述べており、この発見が綿密な、そして粘り強い調査の成果であることが窺える。

Sinkcloseの特徴は、コンピュータの最も深いレベルで動作する点にある。具体的には、System Management Mode (SMM)と呼ばれる特権レベルでコードを実行することを可能にする。SMMは通常、電源管理やハードウェア制御、セキュリティなど、システムの安定性に必要な低レベルの操作を処理するために予約されている領域である。

この脆弱性は、AMD製チップのTClose機能を巧妙に悪用することで実現される。TCloseは本来、古いデバイスとの互換性を維持するために設計された機能だが、研究者らはこの機能を操作してプロセッサを欺き、攻撃者のコードをSMMレベルで実行させることに成功した。

Sinkcloseの影響を受ける製品は多岐にわたる。EPYCサーバープロセッサ、Ryzenデスクトップおよびモバイルプロセッサ、Threadripperハイエンドデスクトッププロセッサ、さらにはAthlonモバイルプロセッサやInstinct MI300Aまで、幅広いAMD製品がこの脆弱性の影響を受ける可能性があるのだ。

脆弱性の悪用には、まずシステムのカーネルレベルへのアクセスが必要となるため、AMDはこれをアラーム、警備員、金庫の扉、その他のセキュリティ対策をすでに回避した後に銀行の貸金庫にアクセスすることに例え、Sinkcloseの実際の悪用は困難であると主張している。しかし、Nissim氏はこの見解に異を唱えており、「カーネルエクスプロイトは現在、これらすべてのシステムに対して存在しています。実際に攻撃者が利用可能な状態なのです」と警告を発している。

Sinkcloseを利用してインストールされたマルウェアは、通常のアンチウイルスソフトウェアでは検出が極めて困難となる。さらに深刻なのは、Platform Secure Boot機能が適切に実装されていないシステムでは、オペレーティングシステムを再インストールしても感染を除去できない可能性があることだ。

マルウェアの除去には、コンピュータを物理的に開封し、SPI Flashプログラマーと呼ばれる特殊なツールを使用してメモリに直接アクセスする必要がある。この過程の複雑さから、Okupski氏は「基本的に、コンピュータを捨てなければならない」と述べており、感染したマシンの修復よりも廃棄の方が容易な場合があると、被害への対処が極めて困難であることを強調している。

AMDはこの脆弱性を認識し、対応を開始している。EPYCデータセンター製品とAMD Ryzen PC製品向けの緩和策がすでにリリースされており、組み込み製品向けの対策も近日中に提供される予定だ。しかし、影響を受ける製品の範囲が広いため、全ての製品に対する修正プログラムの提供には時間がかかる可能性がある。

セキュリティ専門家は、この脆弱性の重大性を強調している。Nissim氏は「基盤が壊れていれば、システム全体のセキュリティが壊れるのです」と述べ、速やかな対策の必要性を訴えている。

ユーザーに対しては、利用可能な修正プログラムを可能な限り早く適用することが強く推奨されている。特に、企業や重要なインフラストラクチャを運用する組織は、この脆弱性に対して迅速に対応する必要がある。

Source

コメント