世界中で10億台以上のデバイスに搭載されている中国Espressif社製のESP32マイクロチップに、文書化されていない隠しコマンドが発見された。スペインのセキュリティ研究者たちによるこの発見は、スマートホーム機器から医療機器まで幅広いIoT(Internet of Things、モノのインターネット)デバイスのセキュリティに関する重要な懸念を提起している。

ESP32チップの広範な使用と発見された隠しコマンド

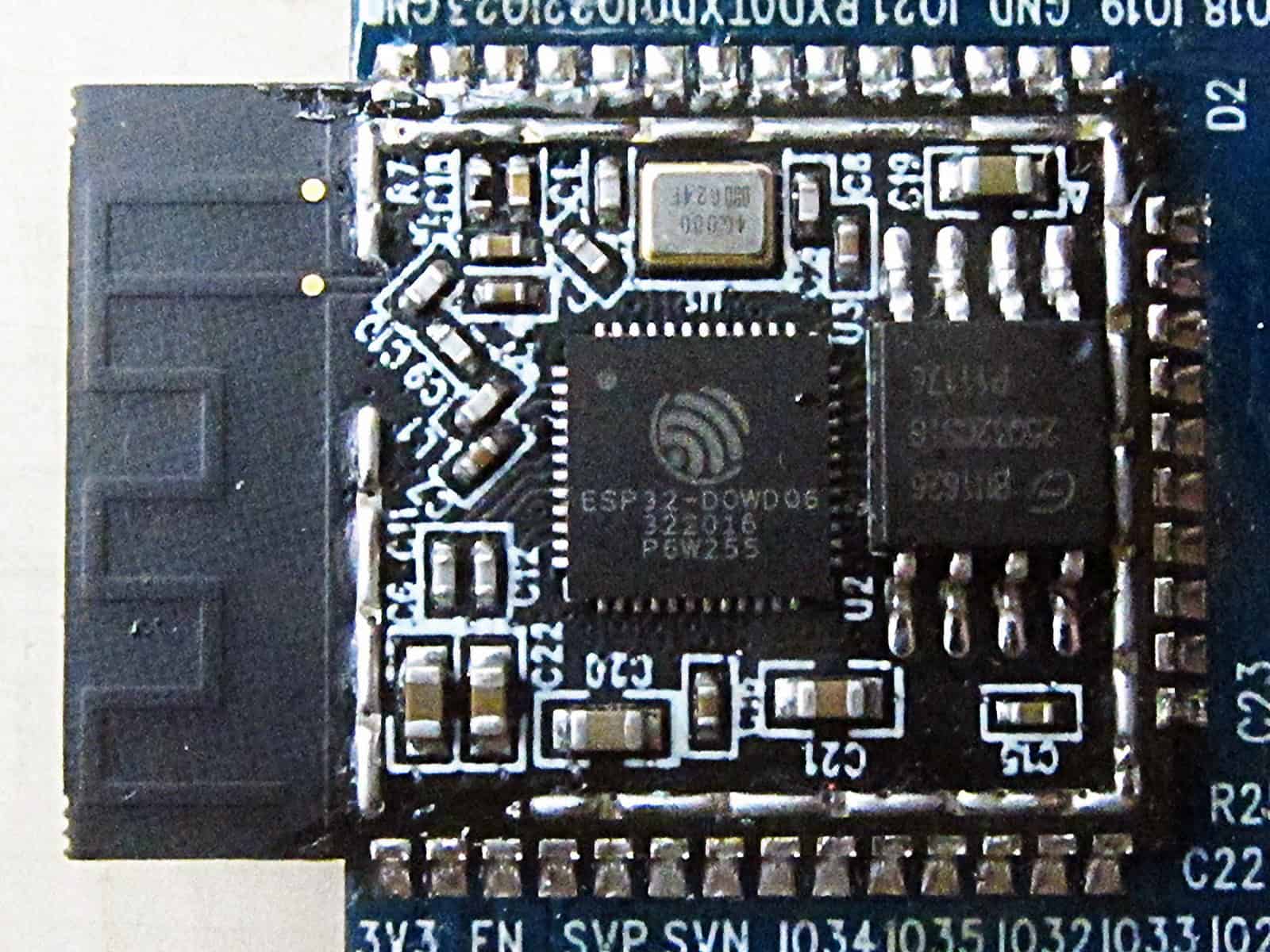

ESP32は、WiFiとBluetoothの接続機能を提供する低コストの高性能マイクロコントローラである。スマート家電、ウェアラブルデバイス、医療機器、スマートロック、産業用センサーなど、様々な製品に組み込まれている。約300円という低価格で入手できることから、家庭用IoTデバイスを中心に広く普及しており、2023年までに世界中で10億台以上が販売されたとEspressif社は報告している。

スペインのセキュリティ企業Tarlogic Securityの研究者Miguel Tarascó Acuña氏とAntonio Vázquez Blanco氏は、マドリッドで開催されたRootedCONでこの発見を発表した。彼らはESP32のBluetoothファームウェアに29の文書化されていないベンダー固有コマンド(オプコード0x3F)を発見した。

「Tarlogic Securityは、WiFiおよびBluetoothの接続を可能にし、数百万台の量産IoTデバイスに存在するマイクロコントローラであるESP32に隠し機能を検出しました」と、Tarlogicの発表には記載されている。

発見された隠しコマンドの機能

これらのコマンドは以下の操作を可能にする:

- メモリ操作: デバイスのRAM(一時的なメモリ)とFlash(永続的なメモリ)の読み書きが可能となり、デバイスの動作を変更できる

- MACアドレスのスプーフィング: 各デバイスに固有の識別子であるMACアドレスを偽装することで、あるデバイスが別のデバイスになりすますことが可能になる

- LMP/LLCPパケットの注入: Bluetoothの低レベル通信プロトコルに直接介入し、通信を操作できる

この発見は、研究者たちが開発した新しいツール「BluetoothUSB」を使用して行われた。このC言語ベースのUSB Bluetoothドライバは、OS固有のAPIに依存せずにBluetoothトラフィックへの直接アクセスを可能にする。

セキュリティリスクの評価と実際の脅威

当初、研究者たちはこれらの隠しコマンドを「バックドア」と表現していたが、3月9日の更新で「隠し機能」や「文書化されていないコマンド」という表現に修正した。これらのコマンドの存在自体が悪意を示すものではないが、潜在的なセキュリティリスクは存在する。

「ESP32コントローラでのメモリの読み取りや変更などの操作を可能にするプロプライエタリHCIコマンドの存在を、『バックドア』ではなく『隠し機能』と呼ぶ方が適切です」とTarlogicは説明している。「これらのコマンドの使用は、サプライチェーン攻撃、チップセット内のバックドアの隠蔽、またはより高度な攻撃の実行を容易にする可能性があります」。

考えられる攻撃シナリオ

Tarlogicの研究者によれば、これらのコマンドを悪用することで、以下の攻撃が理論的に可能になる:

- なりすまし攻撃: 既知の信頼されたデバイスになりすまして、モバイル電話、コンピュータ、スマートデバイスに接続する

- 永続的な感染: デバイスのセキュリティ監査をバイパスして悪意のあるコードを埋め込む

- 情報窃取: 接続されたデバイスから機密情報を取得する

- ネットワーク内の横展開: 侵害されたデバイスから他のデバイスへ攻撃を拡大する

「ESP32を搭載したIoTデバイスが侵害される状況では、ESP32のメモリ内にAPT(高度な持続的脅威)を隠し、Wi-Fi/Bluetoothを介してデバイスを制御しながら、他のデバイスに対してBluetooth(またはWi-Fi)攻撃を実行することが可能になります」と研究者たちは説明している。

攻撃の実現可能性と一般ユーザーへの影響

しかし、セキュリティ専門家は、これらのコマンドを悪用するためには通常、以下のいずれかの条件が必要であると指摘している:

- デバイスへの物理的なアクセス(USBまたはUARTインターフェース経由)

- 既に管理者権限(root権限)を取得していること

- マルウェアの事前インストール

- 悪意のあるファームウェアアップデートの配布

「これらのコマンドに関連するリスクは主に攻撃ベクトルに依存します。ほとんどの場合、リモート攻撃には事前にインストールされたマルウェアやファームウェア操作などの追加の脆弱性が必要です。より現実的な攻撃シナリオはデバイスのUSBまたはUARTインターフェースへの物理的なアクセスを伴うでしょう」と報告している。

つまり、一般的なユーザーがすぐに危険にさらされる可能性は低いが、標的型攻撃や大規模なサプライチェーン攻撃のリスクは存在する。特に、セキュリティが重要な医療機器やスマートロックなどの製品では、こうした隠し機能の存在は深刻な懸念事項となりうる。

Bluetoothセキュリティ研究の進展と業界への影響

この発見に加えて、Tarlogicの研究者たちはBluetoothセキュリティ監査を効率化するためのツールと方法論も開発した。

新しいセキュリティ監査ツールの開発

Bluetoothセキュリティ研究には以下のような課題があった:

- 既存のツールの多くがメンテナンスされておらず、最新のシステムとの互換性が低い

- 特定のハードウェアやOSに依存しているため、包括的なテストが困難

- 専門的な知識と高価な機器が必要

これらの課題に対応するため、Tarlogicは以下を開発した:

- BSAM方法論: Bluetooth Security Audit Methodologyの略で、Bluetoothデバイスのセキュリティ監査を体系化

- BluetoothUSB: OSに依存せずにBluetoothトラフィックに直接アクセスできるドライバ

- BlueTrust: 2023年に発表された、Bluetoothデバイスの識別と関連付けを可能にする脆弱性

「BluetoothUSBは、製造業者があらゆる種類のBluetoothガジェットでテストを実行するためのツールを開発できるようにすることを目指しています」とTarlogicは説明している。

業界への影響と対応

この発見は、ESP32チップの普及度を考えると、IoT業界全体に影響を与える可能性がある。特に以下のような影響が考えられる:

- 製造業者の対応: ファームウェアのセキュリティレビューの強化、不要なコマンドの無効化

- セキュリティ監査の重要性: IoTデバイスのファームウェアに対するより厳格な監査の必要性

- サプライチェーンセキュリティ: チップレベルからの製品セキュリティの検証の重要性

この問題はCVE-2025-27840として公式に追跡されており、BleepingComputerはEspressif社にコメントを求めたが、記事執筆時点では回答は得られていない。

Sources